Documentation d’assistance

Détection et réponse dans la boîte de réception (anciennement ThreatTest)

Configuration des droits d’usurpation Exchange

La fonctionnalité de remédiation globale de réponse aux incidents de GoSecure nécessite des droits spécifiques sur votre serveur Exchange. Comme les messages sont supprimés et remplacés si nécessaire directement à partir de la boîte de réception d’un utilisateur, vous devez configurer le compte de service GoSecure Postdelivery avec les droits d’usurpation d’Exchange.

Veuillez suivre les instructions ci-dessous pour configurer les droits d’usurpation d’Exchange.

Comment définir manuellement les droits d'usurpation

Problème :

Comment gérer manuellement les droits d'usurpation pour un compte administrateur.

Solution :

Utilisez les liens ci-dessous pour apprendre comment ajouter des droits d'usurpation à votre compte administrateur via :

- Windows PowerShell

- Centre d'administration Exchange (s'applique uniquement à Exchange 2013, 2016 et Office 365).

Ajouter des droits d'usurpation dans  PowerShell

PowerShell

- Run

Windows PowerShell.

Windows PowerShell. - Vérifiez votre version de PowerShell en tapant la commande suivante :

$PSVersionTable

- Une réponse vide signifie que vous utilisez la version 1.0.

- Pour les versions 2.0 et plus récentes, vous devriez voir une réponse détaillée.

- Nous vous recommandons de maintenir PowerShell à jour pour éviter les problèmes de compatibilité. Pour télécharger la dernière version de PowerShell, veuillez visiter ce site web Microsoft.

- Si votre serveur Exchange est dans un emplacement distant (par exemple, s'il est hébergé) ou si vous vous connectez à Office 365 (Exchange Online), apprenez comment vous connecter à distance à Exchange via PowerShell. Pour gérer les autorisations localement (si vous avez un serveur Exchange sur site ou si vous êtes connecté à distance à un serveur Exchange via Remote Desktop, etc.), exécutez les commandes ci-dessous dans Exchange Management Shell.

- Vérifiez si le compte en question a déjà des droits d'usurpation attribués en exécutant cette commande :

Get-ManagementRoleAssignment -RoleAssignee "

ou" -Role ApplicationImpersonation -RoleAssigneeType user Le nom du compte administrateur (sur le serveur cible) que vous souhaitez vérifier. - Ajouter des droits d'usurpation :

New-ManagementRoleAssignment –Name:

ou–Role:ApplicationImpersonation –User: " " est le nom de votre choix pour cette affectation. Soyez conscient que chaque affectation doit avoir un nom unique. Vous pouvez omettre l'option Name, et un nom d'affectation unique sera créé automatiquement. - Si nécessaire, vous pouvez également restreindre ces droits d'usurpation afin qu'ils s'appliquent à un groupe spécifique d'utilisateurs. Pour ce faire, vous devez d'abord définir une étendue de gestion qui inclut votre groupe AD :

$ADGroup = Get-DistributionGroup -Identity "

ou" New-ManagementScope " " -RecipientRestrictionFilter "MemberOfGroup -eq '$($ADGroup.DistinguishedName)'" est le nom de l'objet de votre groupe AD, et est le nom de votre choix pour la nouvelle portée de gestion.

Now, modify the existing assignment by using the following cmdlet:Set-ManagementRoleAssignment "

" -CustomRecipientWriteScope " " - Vous pouvez supprimer les droits d'usurpation avec cette commande, si nécessaire :

Get-ManagementRoleAssignment -RoleAssignee "

" -Role ApplicationImpersonation -RoleAssigneeType user | Remove-ManagementRoleAssignment

Ajouter des droits d'usurpation dans le Centre d'administration Exchange (EAC)

- Ouvrez le Centre d'administration Exchange:

-

dans Office 365 : connectez-vous à votre centre d'administration Microsoft Office 365 (centre d'administration Office 365) en tant qu'administrateur et choisissez Centres d'administration > Exchange dans le menu de gauche.

-

dans Exchange 2013 et 2016 : connectez-vous au Centre d'administration Exchange (https://localhost/ecp).

-

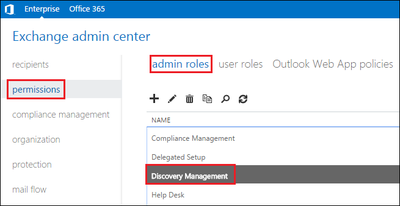

- Accédez à Autorisations > Rôles d'administration (Fig. 1.) et modifiez le rôle Gestion de la recherche en double-cliquant dessus :

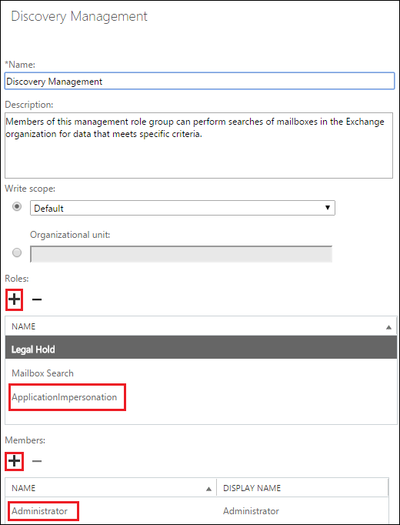

- Ajoutez le rôle ApplicationImpersonation et ajoutez votre utilisateur administrateur en tant que membre du groupe (Fig. 2.).

CAS D'UTILISATION

Cyberrisques

Mesures de sécurité basées sur les risques

Sociétés de financement par capitaux propres

Prendre des décisions éclairées

Sécurité des données sensibles

Protéger les informations sensibles

Conformité en matière de cybersécurité

Respecter les obligations réglementaires

Cyberassurance

Une stratégie précieuse de gestion des risques

Rançongiciels

Combattre les rançongiciels grâce à une sécurité innovante

Attaques de type « zero-day »

Arrêter les exploits de type « zero-day » grâce à une protection avancée

Consolider, évoluer et prospérer

Prenez de l'avance et gagnez la course avec la Plateforme GoSecure TitanMC.

24/7 MXDR

Détection et réponse sur les terminaux GoSecure TitanMC (EDR)

Antivirus de nouvelle génération GoSecure TitanMC (NGAV)

Surveillance des événements liés aux informations de sécurité GoSecure TitanMC (SIEM)

Détection et réponse des boîtes de messagerie GoSecure TitanMC (IDR)

Intelligence GoSecure TitanMC

Notre SOC

Défense proactive, 24h/24, 7j/7