Les cybercriminels exploitent une fonctionnalité peu connue de Microsoft 365, l’envoi direct, initialement conçue pour les périphériques internes comme les imprimantes, pour envoyer des courriels semblant provenir de collègues de confiance. Ces courriels usurpés contournent souvent les contrôles de sécurité standards, ce qui les rend particulièrement dangereux.

Les cybercriminels exploitent une fonctionnalité peu connue de Microsoft 365, l’envoi direct, initialement conçue pour les périphériques internes comme les imprimantes, pour envoyer des courriels semblant provenir de collègues de confiance. Ces courriels usurpés contournent souvent les contrôles de sécurité standards, ce qui les rend particulièrement dangereux.

Pourquoi c’est important ?

Usurpation d’adresse courriel interne sans identifiants de connexion

Les pirates utilisent l’envoi direct pour envoyer de faux courriels à partir de votre propre domaine. Dans certains cas, le message peut même sembler vous être adressé. Cette technique ne nécessite ni identifiants, ni accès à la passerelle, ni connexion.

Qu’est-ce qui se passe ?

Notre équipe GoSecure TitanMC IDR a observé des campagnes utilisant l’envoi direct en envoyant des messages usurpés directement à l’hôte intelligent de Microsoft (par exemple, mail.protection.outlook.com). L’attaquant manipule les en-têtes des courriels pour faire apparaître le message comme interne, alors qu’il provient d’une adresse IP externe non autorisée.

Voici un exemple d’en-tête signalé :

Reçu : de [141.95.71.213] (141.95.71.213) par

SA2PEPF00003AEA.mail.protection.outlook.com avec le serveur SMTP Microsoft

Pourquoi ça marche ?

- Aucune connexion requise : l’infrastructure Microsoft accepte les courriels acheminés par Direct Send vers des destinataires internes.

- Usurpation de l’expéditeur : l’attaquant définit l’adresse d’expéditeur comme n’importe quel utilisateur interne.

- Contournement des filtres : les filtres Microsoft traitent le message comme interne, ce qui le rend plus difficile à intercepter.

- Évasion des outils de détection : ces courriels peuvent échapper aux outils tiers qui recherchent des signes externes de compromission.

Comment détecter les failles d’envoi direct

Signaux d’alerte d’en-tête

- Courriels reçus par des hôtes intelligents Microsoft provenant d’adresses IP externes non autorisées

- Échecs d’authentification (SPF, DKIM, DMARC) sur votre propre domaine

- Valeurs non concordantes X-MS-Exchange-CrossTenant-Id

- Entrées étranges dans les enregistrements SPF

Signes de Compromission

- Courriels envoyés par les utilisateurs à eux-mêmes

- IP étrangères ou suspectes

- Pièces jointes inattendues ou noms de fichiers étranges

Ce que vous pouvez faire

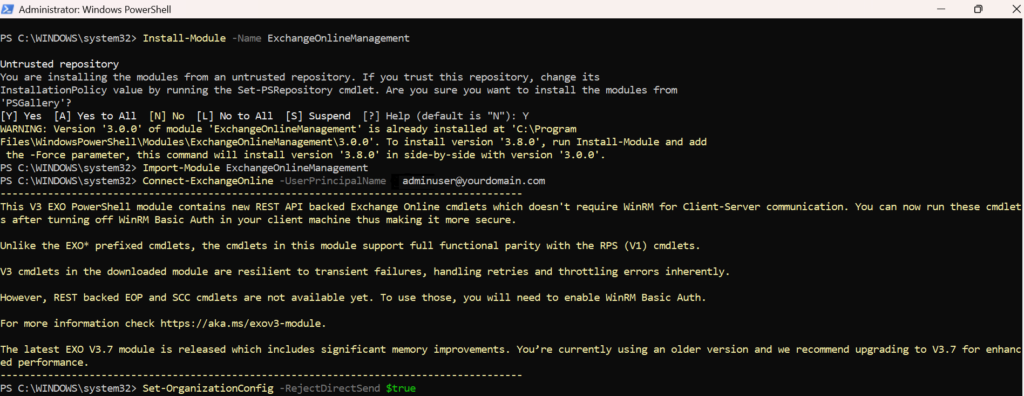

Activer RejectDirectSend dans Office 365

Rejeter l’envoi direct

Microsoft a introduit une fonctionnalité d’activation permettant de bloquer les messages d’envoi direct non authentifiés. Activez-le via PowerShell :

Une fois activé, les messages non autorisés seront bloqués avec :

550 5.7.68 TenantInboundAttribution ; Envoi direct non autorisé pour cette organisation provenant de sources non autorisées

Mesures d’atténuation supplémentaires :

- Mettre en œuvre une politique DMARC stricte

- Marquer les messages internes non authentifiés pour examen ou mise en quarantaine

- Imposer l’échec SPF dans Exchange Online Protection (EOP) Enforce SPF hardfail in Exchange Online Protection (EOP)

- Définir des règles anti-usurpation d’identité dans Microsoft Defender

Considérations

Veuillez noter que tous les courriels d’envoi direct ne sont pas malveillants. En activant RejectDirectSend, vous pouvez bloquer certains courriels légitimes. Exemples d’utilisation légitime de l’envoi direct :

- Rapports automatisés d’outils internes

- Alertes ou sauvegardes scénarisées

- Plateformes de tierces parties autorisées (RH, CRM, marketing)

En cas de doute, ne cliquez pas. Signalez-le à votre équipe de sécurité.

Comment GoSecure vous aide

Notre équipe GoSecure TitanMC IDR surveille activement cet exploit et met à jour le contenu de détection. Nous renforçons également les règles dorsales de notre infrastructure afin de réduire le risque de fausse confiance interne.

Si vous avez besoin d’aide pour revoir votre configuration ou activer des mesures de protection, notre équipe est là pour vous.

Agissez aujourd’hui

Les menaces d’hameçonnage sophistiquées peuvent sembler tout à fait légitimes. Pour évaluer votre exposition ou configurer des paramètres par défaut plus sécuritaires, contactez GoSecure dès aujourd’hui.

CAS D'UTILISATION

Cyberrisques

Mesures de sécurité basées sur les risques

Sociétés de financement par capitaux propres

Prendre des décisions éclairées

Sécurité des données sensibles

Protéger les informations sensibles

Conformité en matière de cybersécurité

Respecter les obligations réglementaires

Cyberassurance

Une stratégie précieuse de gestion des risques

Rançongiciels

Combattre les rançongiciels grâce à une sécurité innovante

Attaques de type « zero-day »

Arrêter les exploits de type « zero-day » grâce à une protection avancée

Consolider, évoluer et prospérer

Prenez de l'avance et gagnez la course avec la Plateforme GoSecure TitanMC.

24/7 MXDR

Détection et réponse sur les terminaux GoSecure TitanMC (EDR)

Antivirus de nouvelle génération GoSecure TitanMC (NGAV)

Surveillance des événements liés aux informations de sécurité GoSecure TitanMC (SIEM)

Détection et réponse des boîtes de messagerie GoSecure TitanMC (IDR)

Intelligence GoSecure TitanMC

Notre SOC

Défense proactive, 24h/24, 7j/7